KELA ha trazado el perfil más común de los objetivos de los ciberdelincuentes. Para ello, la compañía de ciberseguridad ha analizado 48 hilos distintos publicados en julio de 2021, donde los criminales buscaban comprar accesos a las redes de empresas para realizar sus actividades maliciosas.

Si bien, en julio, KELA señaló cómo funcionaba la jerarquía y la organización de las bandas de ransomware, que cada vez buscan más especialistas como los negociadores o los expertos en intrusiones, ahora ha demostrado que estas no lanzan ataques indiscriminadamente a cualquier organización, sino que seleccionan a sus víctimas en base a una serie de criterios e, incluso, fijan algunas líneas rojas que no se deben traspasar.

“En lugar de un simple “compraré el acceso”, los actores de amenazas ahora enumeran escrupulosamente las características y los tipos de acceso de las víctimas potenciales, sabiendo exactamente lo que quieren, es decir, facilitar el ataque y eventualmente recibir un rescate. KELA exploró estas métricas para averiguar qué empresas están en la lista de objetivos de los atacantes de ransomware”, explica Victoria Kivilevich, analista de inteligencia de amenazas, en el blog de la compañía.

La proliferación del ransomware como servicio

Como resultado de sus investigaciones, han determinado que casi el 40% de los posts analizados correspondían a actores de amenazas que operaban bajo el modelo RaaS (Ransomware as a Service). Es decir, casi la mitad de ellos actúan como si de una empresa se tratase, diversificando sus funciones y contratando a terceros para cometer sus fechorías, lo que refleja que cada vez escasean más los lobos solitarios.

Este modelo RaaS cada vez está más consolidado y lo más preocupante es que suele ser bastante exitoso. Los investigadores de KELA analizaron 48 hilos distintos en foros de la dark web, donde los criminales buscaban comprar los servicios de “Initial Access Brokers” (IAB) o, lo que es lo mismo, especialistas en acceder a redes corporativas que puedan allanarles el terreno.

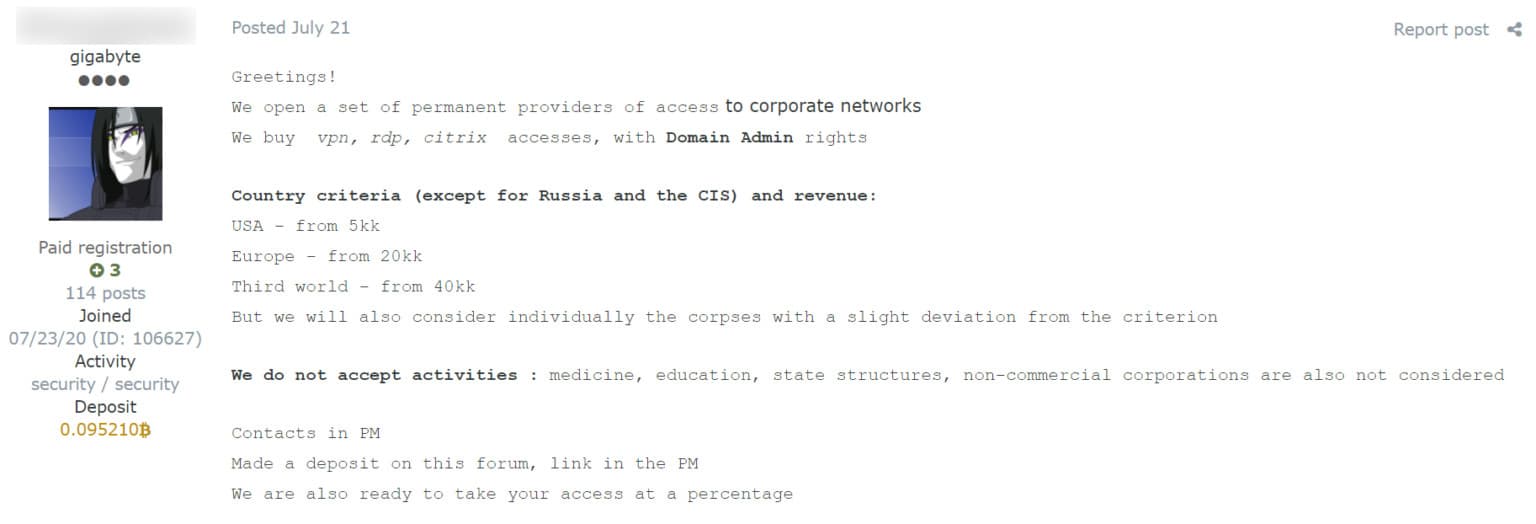

Gracias a ello, pudieron conocer un poco mejor el modus operandi de estas bandas RaaS. En primer lugar, detectaron que los métodos de acceso más demandados son los que están basados en protocolos de escritorio remoto (RPD) y redes privadas virtuales (VPN), siendo bastante populares los productos de empresas como Citrix, Palo Alto Networks, VMWare, Cisco y Fortinet

Por otro lado, averiguaron que el pago por dicho servicio podría alcanzar los 100.000 dólares (según el nivel de privilegios de la cuenta), un precio que podría parecer desorbitado, pero que sería una inversión bastante rentable si la víctima acaba pagando el rescate.

Sin embargo, lo más importante es que pudieron identificar cuáles son los objetivos preferidos de los ciberdelincuentes y aquellos que intentan evitar a toda costa. Tras investigar varios hilos de compra de accesos, se dieron cuenta de que los anuncios solían especificar una serie de requisitos.

Los víctimas preferidas de los ciberdelincuentes

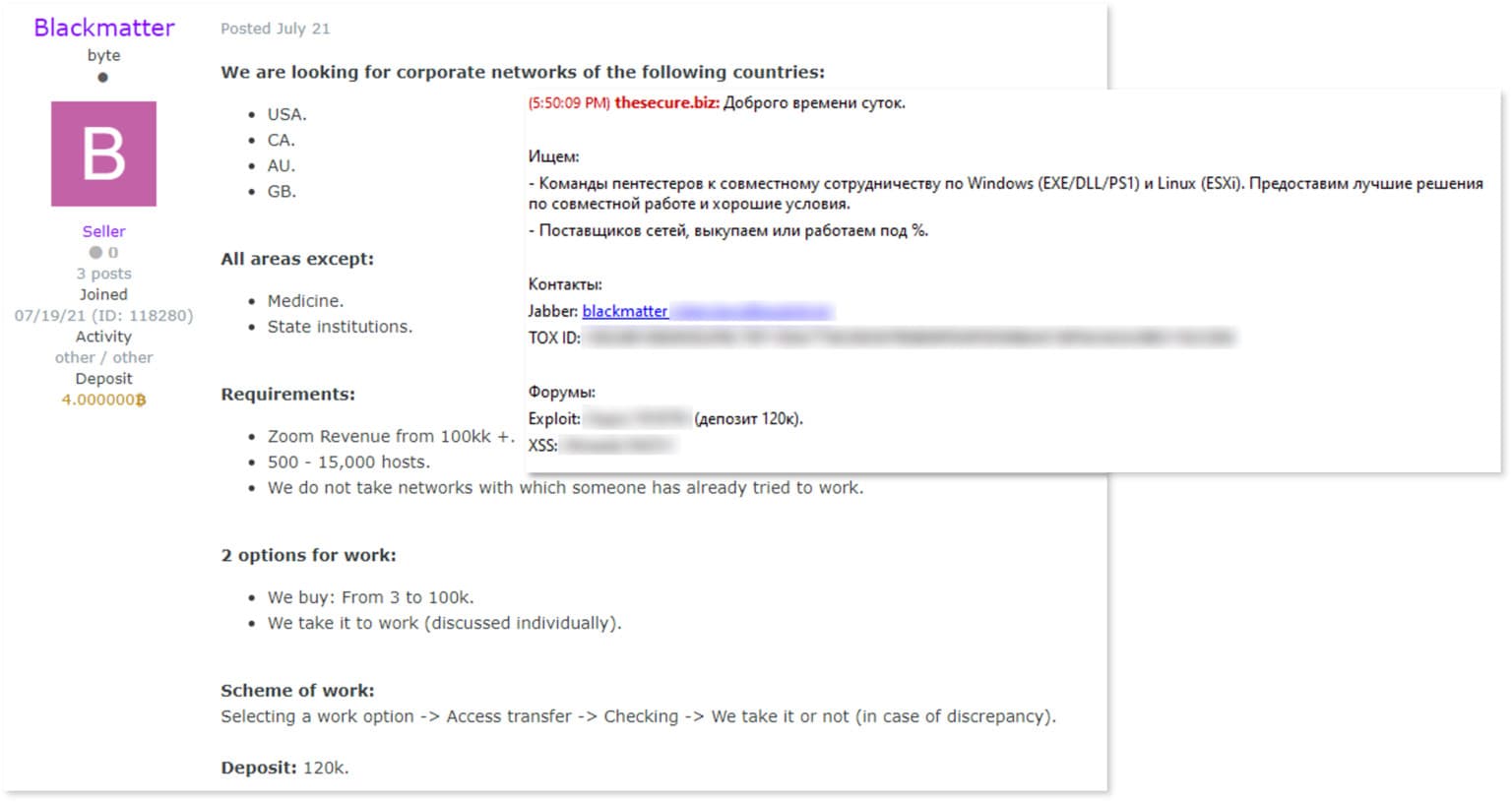

Como señala KELA, el tamaño y los ingresos de una empresa son los factores que más tienen en cuenta, pero la situación geográfica también suele ser importante para ellos. Así se puede apreciar en el mensaje de la organización Blackmatter, que sirve como ejemplo de anuncio más habitual en este tipo de foros.

En primer lugar, como comentamos, la ubicación geográfica de las empresas es uno de los aspectos en los que se basan los actores de amenazas a la hora de seleccionar una víctima. De esta forma, Estados Unidos suele ser su objetivo favorito, ya que el 47% de los hilos analizados lo mencionaban, seguido de Canadá (37%), Australia (37%) y los países europeos (31%). Esta preferencia responde, simple y llanamente, a la capacidad financiera de las empresas. No es lo mismo atacar a una compañía estadounidense que a otra africana, puesto que el rescate económico que esta última se puede permitir será mucho más bajo.

Otro factor importante es el nivel de ingresos. Por lo general, los criminales buscan empresas que ingresen un mínimo de 100 millones de dólares, aunque esta cantidad podría variar en función de la ubicación. Un forero quiso ser más preciso y señaló que los ingresos de empresas de EE.UU deben superar los 5 millones de dólares para convertirse en víctimas, las de Europa los 20 millones y las de “tercer mundo” los 40 millones. Así que, al fin y al cabo, parece que algunos piratas informáticos siguen un código ético, poniendo el listón más bajo a los países más ricos y viceversa.

Los límites de los criminales

Asimismo, casi la mitad de los hilos analizados incluían líneas rojas que no estaban dispuestos a cruzar. El 47% rechazaban la compra de accesos a empresas relacionadas con la salud y la educación, el 37% mencionaban que las instituciones gubernamentales no entraban en sus planes y el 26% se negaba a atacar a organizaciones sin ánimo de lucro.

¿A qué se debe esto? Según KELA, hay varias razones. Que estos mantengan sus actividades al margen de la industria sanitaria o las organizaciones sin ánimo de lucro podría responder al propio código ético de los ciberdelincuentes. En el caso del sector educativo, lo más probable es que decidan no hacerlo por motivos económicos, es decir, porque no pueden pagar demasiado. Por último, atacar a una institución gubernamental les pondría en el punto de mira, por lo que es un objetivo al que prefieren no fastidiar demasiado.

Del mismo modo, las bandas criminales también incluyen en su lista negra a algunos países a los que no conviene provocar. Los países de habla rusa son los que más evitan, ya que consideran que si no les molestan, no les perseguirán. Además, también se citan otros países no deseados de América del Sur y del tercer mundo ya sea por su código ético o porque no les reportarían demasiados beneficios económicos.